| CATEGORII DOCUMENTE |

Securitatea datelor este un concept legat, de obicei, de retelele de calculatoare si, mai nou, de Internet si are trei aspecte distincte: protectia datelor, autentificarea datelor si identificarea utilizatorilor. Criptarea mesajelor este folosita ca mijloc de protectie impotriva accesului neautorizat la date, dar si pentru a determina situatiile in care acest acces a avut loc. Dezvoltarea tehnologica aduce sistemelor de protectie a datelor o noua provocare, viteza de lucru.Este nevoie de tehnici de viteza mare atat pentru protejarea datelor cat si pentru accesarea lor.

De-a lungul timpului au fost dezvoltate o serie de tehnici, algoritmi, mijloace fizice si legale de protectie a informatiei. Epoca moderna a adus in discutie nu numai concepte de protectie stricta a datelor ci si acelea de verificare a integritatii, pentru a detecta eventuala alterare a datelor, si autentificare, verificarea sursei datelor dar si a entitatii - persoana sau program software - care acceseaza datele. Cifrurile sunt tehnici de criptare care se aplica asupra unitatilor de text (biti, caractere, blocuri de caractere), independent de semantica lor sau intelesul lingvistic.Rezultatul este un text cifrat.Prin contrast, codurile criptografice opereaza asupra unitatilor lingvistice: cuvinte, grupuri de cuvinte, fraze substituindu-le cu cuvinte anume, grupuri de litere sau numere numite grupuri de cod.O cheie este un grup de biti, caractere, numere utilizate pentru criptarea / decriptarea unui mesaj. Poate fi, de asemenea si o carte de coduri utilizata in acelasi scop, de codificare / decodificare a unui mesaj.In practica este acordata o atentie deosebita criptarii asimetrice, in care o cheie este facuta publica pentru criptarea oricarui mesaj si trimiterea lui la un destinatar A, in timp ce numai A stie cheia privata utilizata la decriptarea mesajului. La proiectarea unui algoritm de cifrare se doreste ca spargerea unui cod sa devina cel putin o problema computationala. Spargerea algoritmului RSA de criptare cu chei publice,se reduce la factorizarea unui numar n,numit modul, in timp ce in cazul criptarii Rabin cu cheie publica,operatia este - fapt demonstrat - sigura.

La citirea postei prin retea, este necesara autentificarea pentru a nu permite citirea postei de catre persoane neautorizate. Secretul parolei si confidentialitatea mesajelor pot fi compromise de lipsa criptarii.

Securitatea in calculatoare este o problema de mare importanta economica, mai ales acum cind tot mai multe tranzactii se fac prin Internet. Proiectarea unui protocol de securitate este o treaba foarte complicata, iar implementarea nu este deloc simpla. Domeniul este in plina cercetare in continuare. Dificultatile sunt amplificate de faptul ca lantul este tot atit de slab cit cea mai slaba veriga, iar verigi sunt destul de multe.

Securitatea transmisiei datelor

Pe masura raspandirii aplicatiilor care presupun interconectarea calculatoarelor si a cunostintelor despre protocoalele folosite in retelele de calculatoare, pericolul interceptarii si a decodificarii datelor in timpul transferarii mesajelor in retea a crescut, indiferent daca transferul se face intr-o retea locala, intr-un mediu format din mai multe retele interconectate, sau in mediul Internet.

Au fost dezvoltate o serie de tehnici de securizare a datelor care atunci cand sunt combinate ofera un inalt nivel de confidentialitate pentru informatiile transmise prin retea. Aceste tehnici sunt:

Integritatea datelor - ofera siguranta receptorului ca mesajul primit este identic cu cel emis.

Secretizarea / confidentialitatea datelor - protejeaza continutul mesajului transmis in retea impotriva citirii sau interceptarii neautorizate.

Autentificarea originii datelor - permite receptorului mesajului sa determine in mod sigur identitatea expeditorului.

Integritatea si secretizarea sunt realizate prin intermediul criptarii datelor, iar autentificarea si nonepudierea necesita schimbul unui set de mesaje criptate intre cele 2 parti care comunica.

Criptarea datelor (sau cifrarea datelor) presupune ca partea emitarea sa prelucreze toate datele inaintea transmiterii, astfel incat daca acestea sunt accidental sau intentionat interceptate in timpul transferului, sa nu poata fi intelese de interceptor. Datele trebuie sa poata fi insa imediat decriptate sau criptografice de receptorul autorizat, pentru a obtine mesajul initial.

Majoritatea metodelor de criptare implica folosirea unor chei de criptare sau criptografice care trebuie sa fie cunoscute numai de cele doua entitatii care comunica. Inaintea criptarii datelor, acestea sunt denumite text-in-clar, iar dupa criptare text cifrat sau codificat. Transformarea unui mesaj clar in mesaj cifrat poarta numele de cifru.

Securizarea datelor transmise in retea se poate face realizand un criptosistem. Acesta este format dintr-unul sau mai multi algoritmi de criptare, cheile folosite de algoritmi de criptare, un sistem de gestiune a cheilor, textul in-clar (textul origineal) si textul codificat.

Algoritmul de criptare este aplicat textului-in-clar si se obtine textul cifrat. Textul cifrat transmis la destinatie unde se foloseste algoritmul complementar pentru a obtine textul-in-clar transmis.

Securitatea unui sistem care foloseste chei de criptare se bazeaza in special pe pastrarea secreta a valorii cheii si nu atat pe ascunderea algoritmului folosit pentru criptare. Exista multi algoritmi puternici de criptare publici. Principala problema a unui criptosistem este stabilirea unei modalitatii sigure de creare si de comunicare a cheii intre cele doua partii.

O alta problema este autentificarea, in acest sens putand sa apara doua probleme:

Identitatea persoanei sau sistemului care realizeaza criptarea: -mesajul este criptat de persoana care detine cheia la un moment dat. Aceasta ar trebui sa fie proprietarul cheii dar daca sistemul a fost "spart" poate fi o persoana neautorizata.

Identitatea persoanei sau sistemului care a emis cheile de criptare

Alegerea unui algoritm de criptare, trebuie sa faca presupunand ca un mesaj transmis poate fi interceptat si salvat, astfel ca "intrusul" cunoaste contextul in care mesajul interceptat poate fi folosit adica tipul informatiilor schimbate. Scopul este alegerea metodei de criptare astfel incat un intrus chiar beneficiind de un calculator performant, sa nu poata descifra textul codificat interceptat in timp util.

Exista doua tipuri de sisteme criptografice folosite astazi:

criptografia cu cheie secreta (criptografia simetrica) - foloseste aceeasi cheie atat la cifrarea cat si la descifrarea mesajelor. Aceste sisteme conduc la performantele bune si sunt folosite pentru protectia datelor utilizatorilor. Securitatea criptarii simetrice depinde de protectia cheii folosite, managementul acestora fiind un factor vital in securitatea, iar procesul de distribuire sigura a cheilor este foarte dificil. In acest caz administrarea cheilor include:

generarea cheilor - presupune existenta de mijloace pseudoaleatorii de creare a succesiunii de biti ai cheii;

distributia cheilor - modul in care se transmit si se fac cunoscute cheile tuturor utilizatorilor cu drept de acces la informatiile criptate'

memorarea cheilor - presupune stocarea sigura a lor pe un suport magnetic, de obicei criptate sub o alta cheie, numita cheie master.

Problema fundamentala a utilizarii criptografiei in retele este aceea a gasirii unor modalitatii de distribuiere sigura, periodica a cheilor criptografice, acestea trebuind sa fie schimbate cat mai des.

2.criptografia cu cheie publica (criptografia asimetrica) - foloseste chei distincte de codificare si decodificare (dependente una de alta). Una din chei, cheia privata este tinuta secreta si este cunoscuta doar de proprietarul ei. A doua cheie, cheia publica perechea cheii private este cunoscuta partenerilor de dialog.

Nonrepudierea - folosirea sistemelor cu chei publice este utila in garantarea identitatii emitatorului documentului electronic transmis. Se exploateaza proprietatea duala a sistemelor cu chei publice in care nu numai ca receptorul este capabil sa decripteze toate mesajele pe care le primeste (si care au fost criptate cu cheia publica), folosind cheia privata dar in plus orice receptor pooate decripta un mesaj criptat cu cheia privata a emitatorului folosind cheia publica a emitatorului.

Operatiile de criptare si de decriptare sunt realizate pe doua nivele. Nivelul interior al criptarii si decriptarii este cel deja prezentat. La nivelul exterior emitatorul foloseste propria cheie privata pentru a cripta mesajul original (textul-in-clar). Daca receptorul poate decripta acest mesaj folosind cheia publica a emitatorului, acest lucru reprezinta dovada ca emitatorul este cel care a initiat de fapt trimiterea mesajului.

Relatia matematica dintre cheile publica si privata permite emitatorului sa cripteze mesajul cu cheia sa privata si receptorului sa decripteze mesajul cu cheia publica a emitatorului. Receptorul are astfel garantia ca mesajul apartine emitatorului a carui cheie publica a folosito pentru decriptare.

Autentificarea este necesara atunci cand un client doreste sa acceseze informatii sau servicii de la un server din retea. Inaintea acordarii accesului clientului la informatiile de pe server, acesta trebuie sa demonstreze ca este un utilizator inregistrat. Odata autentificat ii este permis accesul utilizatorului la server. Procesul de autentificare poate fi realizat utilizand utilizand fie sistemul simetric fie cel asimetric.

Fig. 8.5.- autentificarea utilizatorului folosind un sistem asimetric unde: Cp, Cs - cheia publica respectiv cea secreta a clientului,

Sp, Ss - cheia publica respectiv cea secreta a serverului,

U - numele de utilizator al clientului,

Tc, Ts -indicatorul timp al clientului, respectiv al serverului

Schema presupune ca toti utilizatorii potentiali cunosc cheia publica a serverului Sp. Clientul creeaza mai intai un mesaj continand numele de utilizator al clientului, U, cheia publica a clientului Cp si indicatorul timp tc. Acesta din urma indica timpul la care a fost creat mesajul si o inregistrare a acestuia este pastrata la client. Mesajul este apoi criptat utilizand Sp si trimis serverului.

Serverul mai intai decripteaza mesajul utiliand propria cheie secreta Ss si apoi incearca sa valideze numele de utilizator, verificand daca exista un utilizator cu numele U. Presupunand ca acesta exista, serverul trece la crearea unui mesaj de raspuns continand: numele utilizatorului (U), indicatorul timpului clientului (tc) si un alt indicator de timp care precizeaza timpul la care a fost creat mesajul de raspuns de catre server (ts). Serverul pastreaza o inregistrare a acestuia si codifica mesajul utilizand cheia publica a clientului Cp. Apoi transmite mesajul criptat clientului (2).

La receptarea raspunsului, clientul mai intai decripteaza mesajul folosind propria cheie secreta Cs si daca stabileste ca valoarea tc continuta in mesaj este identica cu cea trimisa de el presupune ca a fost autentificat de server. Urmeaza crearea si transmiterea unui nou mesaj continand numele de utilizator al clientului si indicatorul de timp al servereului ts, mesaj ce are rolul de a aduce la cunostinta primirea mesajului. Noul mesaj este din nou criptat utilizand cheia publica a serverului Sp, si trimis serverului (3). Serverul il decripteaza folosind propria cheie secreta Ss, si daca stabileste ca valoarea ts din mesajul receptionat este identica cu cea transmisa de el, se pregateste sa accepte serviciul cerut de client.

In ambele cazuri, timpul la care mesajul a fost receptionat depaseste valoarea indicatorului de timp din mesajul de raspuns corespunzator cu mai mult decat un interval de timp acceptabil definit de sistem, mesajul este exclus si accesul ramane blocat.

Sistemul simetric

Sistemul cu cheie privata este folosit de sistemul Kerberos pentru a rezolva probleme de securitate. Kerberos ofera o modalitate de a verifica identitatile participantilor la tranzactiile dintr-o retea neprotejata, realizata fara a ne baza pe verificarea facuta de sistemul de operare local, si presupunand ca pachetele care circula in retea pot fi citite, modificate si inserate dupa dorinta.

Mecanismul de baza pentru controlul securitatii adoptat de Kerberos este un set de tichete de criptare cunoscute sub denumirea de containere de control, folosite pentru controlul accesului la diferite servere care compun sistemul. Acesta include o serie de servere ale aplicatiei - servere de fisiere, servere de posta electronica - si serverul sitem care distribuie biletele, cunoscut ca serverul de alocare a tichetelor. Toate mesajele schimbate intre serverul de alocare a thichetelor si utilizatorul si intre utilizator si serverele aplicatiei, sunt criptate folosind sistemul cu chei private, care sunt parte a tichetelor corespondente.

Arhitectura OSI distinge cinci clase de servicii de securitate: autentificarea, rolul accesului, confidentialitatea datelor, integritatea datelor si non-acceptul.

Serviciile de autentificare permit autentificarea entitatilor participante la comunicatie sau a originii datelor.

Serviciul de autentificare a entitatilor similare verifica faptul ca o entitate dintr-o asociatie apartine acesteia si nu incearca sa-si falsifice identitatea sau sa retransmita copii neautorizate ale identitatilor din trecut. Acest fel de autentificare se face in faza de stabilire a conexiunilor, si ocazional in timpul fazei de transfer de date.

Serviciul de autentificare a originii datelor verifica sursele de date, dar nu poate oferi protectie impotriva duplicarii sau modificarii datelor, in acest caz folosindu-se serviciul de la punctul anterior. Serviciul de autentificare a originii datelor se foloseste in timpul fazei de transfer de date.

Serviciul de control al accesului protejeaza impotriva folosirii neautorizate a resurselor sitemelor. Acest tip de serviciu conlucreaza strans cu serviciile de autentificare, deoarece pentru a media accesul la o resursa, utilizatorul trebuie sa isi confirme identitatea.

Serviciul de confidentialitate a datelor protejeaza sistemul de divulgare neautorizata a datelor

Serviciul de confidentialitate a conexiunii furnizeaza confidentialitatea tuturor informatiilor transmise intr-o conexiune.

Serviciul de confidentialitate fara conexiune furnizeaza confidentialitatea unitatilor de informatie.

Serviciul de confidentialitate cu camp selectiv furnizeaza confidentialitatea campurilor specifice dintr-un flux pe durata unei conexiuni sau a unei unitati de informatie.

Serviciile de integritate a datelor protejeaza datele de modificari neautorizate.

Serviciul de integritate a serviciului cu recuperare furnizeaza integritatea datelor intr-o conexiune. Pierderea integritatii este recuperata daca acest lucru este posibil.

Serviciul de integritate a serviciului fara recuperare, ca si in cazul precedent furnizeaza integritatea datelor intr-o conexiune. Pierderea integritatii nu se poate recupera.

Serviciul de integritate a unui camp desemnat furnizeaza integritatea unor campuri specifice in cadrul conexiunii.

Serviciul de integritate fara conexiune furnizeaza integritatea unor unitatii de date separate.

Serviciul de integritate a unui camp desemnat fara conexiune furnizeaza integritatea unor campuri specifice din unitatii de date separate.

Autentificarea datelor

autentificarea este definita ca procesul de verificare sigura a identitatii cuiva sau a ceva. Exista o multime de exemple de autentificare in interactiunea umana: persoanele cunoscute le recunoastem dupa figura si voce, un gardian ne poate identifica prin compararea fizionomiei cu poza de pe cartea de identitate sau legitimatie, iar casa fiecaruia dintre noi ne "permite" accesul inauntru daca suntem in posesia setului de chei corespunzator.

Metode de Autentificare

In cadrul autentificarii deosebim doua cazuri: a) autentificarea a doua sisteme de calcul si b) autentificarea unui utilizator catre un sistem de calcul. Problema in cel de-al doilea caz este ca utilizatorul trebuie sa memoreze o cantitate secreta, de cele mai multe ori in format text, acesta fiind in masura sa o aleaga. Utilizatorii de cele mai multe ori vor alege parole slabe, vulnerabile la "ghicire".

De-a lungul timpului s-au imaginat diferite metode prin care identitatea unui utilizator sa fie confirmata unui sistem. Autentificarea bazata pe parole este cea mai simpla dintre metode si presupune transmiterea in clar a parolei de acces, acest fel de autentificare aparand ca o necesitate a terminalelor fara putere de calcul proprie. Aproximativ in aceeasi perioada, unele sisteme au trecut la autentificarea bazata pe adresa, o metoda care a starnit controverse cu privire la avantajele sale. Odata cu evolutia sistemelor si cresterea puterii de calcul s-a trecut la autentificarea criptografica. In aceasta categorie intra protocoalele cum ar fi Kerberos, SESAME, SSL, TSL, SPX si multe altele.

Autentificarea bazata pe parole

Cu totii stim ce este o parola, dar ne este foarte greu sa o definim formal. Cand vorbim de autentificare bazata pe parole, ne gandim la o cantitate secreta pe care pretindem ca o stim. Problema acestui tip de autentificare este faptul ca informatia circula in clar pe caile de comunicatie si poate fi capturata si analizata de un atacator.

Anumite sisteme de autentificare folosesc o parola introdusa de utilizator pe post de cheie criptografica sau o folosesc pentru generarea unor valori folosite in operatii criptografice.

Desi la baza au o parola introdusa de utilizator, vom considera aceste sisteme ca fiind criptografice mai degraba decat bazate pe parola deoarece nu au neajunsul major al traficului necriptat.

Intrebarea naturala care se poate pune acum este de ce se mai foloseste autentificarea bazata pe parole cand autentificarea criptografica este mult mai sigura? Anumite categorii de persoane lucreaza la asa numitele dumb terminals, dispozitivele care nu au putere de calcul proprie, deci nu pot efectua calcule criptografice de nici un fel. Este deci dificil sa se evite autentificarea prin parola, cu toate ca in ultima vreme au aparut dispozitive inteligente menite sa suplineasca aceasta lipsa. Din nefericire, uneori chiar autentificarea computer-computer se bazeaza pe parole. Uneori protocolul a pornit ca o autentificare simpla om-masina si nu a evoluat corespunzator cand locul omului a fost luat de alta masina, alteori proiectantii au considerat ca folosirea unui sitem criptografic ar fi mult prea scumpa din punct de vedere al timpului de executie. Alteori sisteme criptografice sunt evitate din cauza problemelor legale.

In unele cazuri, folosirea autentificarii prin parole este chiar deranjanta si este greu de inteles de ce proiectantii au ales-o. In Statele Unite ale Americii, la inceputul telefoniei mobile, transmiterea numarului abonatului si parole de acces in retea se facea in clar.

Problema este ca oricine putea sa monitorizeze traficul si sa colecteze perechi pentru ca apoi sa cloneze telefoane si sa efectueze convorbiri in contul abonatului clonat. Noile generatii de telefoane mobile nu mai sufera astazi de acest neajuns.

Autentificarea bazata pe parola are si alte dezavantaje. Utilizatorul unei statii de lucru poate accesa o multtime de resurse din retea. Acesta trebuie sa se identifice in mod individual fiecarei resurse, adica sa tasteze numele si parola de fiecare data. Acest lucru devine repede un motiv de stres pentru utilizator, mai ales ca fiecare sursa ar putea avea propria parola. O solutie convenabila ar fi stabilirea aceleaisi parole pentru toate resursele, dar in acest caz efortul schimbarii parolelor devine disproportionat de mare in raport cu beneficiile.

Autentificarea bazata pe adresa

Autentificarea bazata pe adresa nu se bazeaza pe trimiterea parolelor prin retea ci presupune ca identitatea sursei se poate deduce din analiza adresei de retea de la care provin pachetele. Ideea a fost adoptata de UNIX si VMS la inceputurile retelelor de calculatoare. Ideea de baza este ca fiecare computer memoreaza informatii despre conturile altor sisteme care au acces la resursele sale. Spre exemplu, presupunem ca un cont numit Smith definit pe o masina la adresa N are permisiunea de a accesa resursele sistemului C. Cererile pentru acces la resurse sunt comenzi precum copiaza fisier, log in, executa comanda, etc. Daca cererea soseste de la adresa N si pretinde ca este trimisa in numele utilizatorului Smith, atunci sistemul C va onora comanda.

Desi nu este suscesibila la atacuri prin monitorizare, autentificare bazata pe adresa este amenintata in alte doua feluri:

un utilizator neautorizat care are acces la o statie de lucru C, nimic nu il va impiedica sa aiba acces la toate resursele retelei care accepta conexiuni de la C.

impersonarea adresei sursa este o tehnica usor de implementat si exploatat. In acest caz, resursele retelei sunt inselate cu privire la identitatea sursei.

Asadar, securitatea autentificarii bazate pe adresa este mai mare sau mai mica decat autentificarea prin parole, in functie de situatia specifica, si este in mod clar mult mai convenabila din punct de vedere al utilizatorului, fiind mecanismul standard in multe sisteme distribuite de astazi.

Autentifecarea criptografica

Ideea din spetele autentificarii criptografice este ca Alice isi dovedeste identitatea catre Bob prin efectuarea unei operatii criptografice asupra unei entitatii cunoscute de ambii participantii sau oferita de Bob. Operatia poate fi o cheie secreta sau o cheie privata dintr-un sistem cu chei asimetrice.

Fig. 3- Autentificarea criptografica

in general, autentificarea criptografica este mai sigura decat autentificarea bazata pe parola sau pe adresa. In schimb, noile tehnici bazate pe dovezi zero-knowledge pot oferi mecanisme destul de complexe dar prezinta mai multe facilitati atractive pentru autentificare. In primul rand, permit partii ce se autentifica sa dovedeasca ca stie secretul fara a transfera efectiv informatia catre verificator. In al doilea rand, multe dintre schemele propuse pana acum folosesc aceleasi informatii publice, evitandu-se astfel problema distributiei cheilor care apare in cazul mecanismelor ce folosesc DES si RSA.

In ciuda aparentei simplitatii, proiectarea sistemelor reale este foarte dificila. O serie de protocoale publicate au prezentat erori de securitate substantiale sau subtile. In timpul ultimei decade, eforturile de cercetare s-a concentrat in crearea de utilitare pentru dezvoltarea protocoalelor de autentificare si distributie a cheilor cu o anumita asigurare formala a securitatii realizarile cele mai notabile fiind logica Ban si logica GNY.

Autentificarea Utilizatorilor

Autentificarea se face diferentiat, in functie de subiectul autentificarii. Cele doua capactatii importante sunt memorarea unei chei criptografice de inalta calitate si efectuarea de operatii criptografice. In acceptiunea curenta, o cheie de inalta calitate este o cantitate secreta aleasa dintr-un spatiu foarte mare in asa fel incat o cautare exhaustiva sa fie nefezabila din punct de vedere computational. Un computer are ambele capacitatii, pe cand un utilizator nu are nici una dintre ele.

Autentificarea utilizatorilor consta in verificarea de catre un computer ca identitatea este cea declarata. Cele trei tehnici principale sunt :

ceea ce utilizatorul stie

ceea ce utilizatorul are

ceea ce utilizatorul este

parolele sunt o metoda de autentificare ce se incadreaza perfect in prima tehnica. Banalele chei se incadreaza in cea de-a doua tehnica, iar cardurile bancare sunt o combinatie a primelor doua tehnici. Dispozitivele biometrice, cum ar fi anlizoarele vocale si de amprente se incadreaza in a treia tehnica enuntata.

Parole

Parolele au aparut cu mult inaintea computerelor. Conceptul este simplu : daca Alice trebuie sa-i dovedeasca lui Bob ca este intr-adevar Alica, iar Bob nu o recunoaste personal pe Alice, cei doi pot stabili un salut special, iar Bob presupune ca o persoana care rosteste acest salut este chiar Alice. Ca multe alte aspecte ale securitatii, primele utilizarii ale parolelor au fost in armata. Membrilor unui grup li se comunica o parola a zilei iar acestia trebuie sa o comunice la poarta, dupa lasarea intunericului.

Cu siguranta ca cei mai multi dintre cititorii au intrat in diferite sisteme prin introducerea numelui si a parolei atat de des incat aceasta actiune nici nu mai prezinta importanta. Autentificarea prin parola are insa o multime de probleme :

cineva poate observa parola cand utilizatorul legitim o tasteaza.

Un atacator poate citi fisierul de parole de pe sistemul vizat.

Parolele pot fi ghicite si incercate direct la consola sistemuli vizat.

Fisierul cu parole poate fi 'spart' prin forta bruta daca fisierul de parole contine o cantitate ce se poate recunoaste ca valida.

Incercarea de a impune folosirea de parole greu de ghicit duce la inconveniente legate de confortul utilizatorilor si la riscul ca acestia sa scrie parole pe diferite suporturi.

Eforturile trebuie sa se concentreze in directia limitarii expunerii parolelor la vedere, ingreunarea ghicirii acestora si limitarea numarului de ghiciri incorecte.

Lungimea Parolelor

Intrebarea naturala care se pune este cat de lunga trebuie sa fie o parola ca aceasta sa fie sigura ? Pentru a bloca un atac on-line, secretul nu trebuie ales dintr-un spatiu foarte mare, deoarece intrusul este detectat dupa un numar mic de incercari. Sper exemplu, codul PIN al unui card bancar are doar 4 cifre, ceea ce duce la un spatie de 10.000 de coduri diferite. Avand in vedere ca bancomatele accepta doar 3 introduceri gresite ale codului PIN, lungimea codului PIN este suficienta.

Daca exista posibilitatea unui atac off-line, parola trebuie aleasa dintr-un spatiu mult mai mare. Regula generala este ca parola sa aiba in jur de 64 de biti aleatori, deoarece se considera nefezabila cautarea a 264 posibilitatii. Din nefericire, oamenii nu sunt capabili sa retina numere aleatorii de 64 de biti, adica in jur de 20 de cifre. Daca parola contine litere mari si mici, cele 10 cifre si cateva semne de punctuatie, si avand in vedere ca sunt 64 de posibilitatii per caracter, atunci este nevoie de o parola de aproximativ 11 caractere. Din nou, o parola de 11 caractere nu se poate memora usor de catre un utilizator.

Ideea de a genera parole pronuntabile introdusa in paragraful anterior introduce o noua constrangere, aceea ca fiecare al treilea caracter sa fie o vocala. Pentru a fi memorabila, parola trebuie sa fie un sir 'case-insensitive', ceea ce da aproximatie 4 biti per caracter si doar 2 biti per vocala. Toate aceste constrangeri necesita aproximativ 4biti aleatorii per caracter, adica o parola de 16 caractere, din nou destul de mult pentru un utilizator obisnuit.

In cazul in care utilizatorul isi poate alege singur parola, nivelul de aleatorie este de aproximativ 2biti per caracter, ceea ce duce la o parola de 32 de caractere, care poate fi greu de memorat.

Concluzia este ca utilizatorii sunt incapabili sa memoreze si sa foloseasca corect parole lungi care ar avea un grad satisfacator de aleatorie, adica 64 de biti. Drept urmare, parolele au fost si vor fi tinte usoare pentru atacurile off-line.

Capturarea parolelor

O alta slabiciune importanta a parolelor este ca pentru a fi folosite, acestea trebuie 'exprimate' in clar prin tastarea ei. Cea mai simpla metoda de captura este observarea ei in timpul tastarii. Spre deosebire de birouri, exista o eticheta nescrisa cu privire la operarea bancomatelor. A doua persoana in rand mentine o distanta care sa-l impiedice a vedea codul PIN tasta de persoana care opereaza bancomatul. Eticheta nu este asa de obisnuita in birourile de astazi, asa incat parola se poate observa usor atunci cand este tastata. Singura masura de prevenire este instruirea utilizatorilor sa fie grijulii si sa foloseasca parole care sa includa taste speciale, cum ar fi ALT si CTRL, asa incat sa se foloseasca mai multe degete in tastarea lor si porola sa fie greu de urmarit.

O metoda mai evoluata de captura a parolelor este urmarirea liniilor de comunicatie. Daca acest lucru este simplu sau dificil depinde de mediul concret. Spre exemplu, o retea locala in configuratie stea si deservita de un dispozitiv de nivelul 2 ruteaza traficul catre toate sistemele conectate, in acest fel urmarirea fiind posibila. Daca reteaua este deservita de un dispozitiv de nivelul 3, interceptarea devine mai dificila datorita modului de rutare al informatiei. Nu in ultimul rand, trebuie avute in vedere programele de tip 'key logger' sau dispozitivele hardware inglobate in tastaturi pentru acest scop.

Daca suntem gata sa trecem cu vederea riscul indus de parolele scrise pe hartie, se poate folosi metoda parolelor de unica folosinta. Odata foslosita, o parola este bifata si nu va mai fi folosita in viitor. Desi aceasta metoda este rezistenta la captura prin mijloacele obisnuite, modul de folosire introduce noi probleme administrative.

DISPOZITIVE DE AUTENTIFICARE

Dispozitivul de autentificare este o entitate fizica a carui posesie trebuie probata de catre utilizatorul ce doreste a se autentifica. Aceasta are avantaje si dezavantaje fata de alte sisteme de autentificare. In afara cazului in care dispozitivul este atasat utilizatorului, dispozitivul poate fi subtilizat, de accea trebuie sa fie asociat cu o parola sau un cod.

Astazi exista mai multe dispozitive de autentificare. Cel mai raspandit este cheia pe care o folosim zi de zi. Un alt dispozitiv popular este cardul de credit, aceasta contine o banda magnetica pe care sunt imprimate informatii. Avantajul major este ca nu poate fi copiat usor, iar informatiile continute sunt mai multe decat poate un utilizator obisnuit sa memoreze. Cel mai important castig este probabil ce psihologic, deoarece oamenii sunt mai putin tentati sa 'imprumute' un card de credit decat parola proprie. Deazvantajele sunt :

Utilizarea dispozitivelor de autentificare necesita hardware specializat la fiecare punct de lucru. Acesta presupune costuri suplimentare si standardizare.

Dispozitivele pot fi pierdute sauf urate. Pentru securitate, dispozitivele trebuie insotite de coduri PIN sau parole.

Utilizarea cardurilor presupune aceleasi riscuri la captura informatiilor ca si parolele.

O forma mai evoluata de autentificare o reprezinta cardul inteligent. Acest dispozitiv are forma si dimensiunea unui card de credit, dar are un procesor si memorie proprie. Cand este introdus intr-un asa numit cititor, cardul poarta o conversatie cu sistemul spre deosebire de un card normal care doar isi raporteaza continutul.

CRIPTAREA DATELOR

Criptografia este stiinta creerii si mentinerii mesajelor secrete, in sensul imposibilitatii citirii lor de catre neautorizati.

Mesaj in clar este mesajul ce urmeaza a fi secretizat ; in criptografie M se mai numeste scriere chair daca este un document de alta natura, de exemplu, imagine, date.

Mesaj cifrat este mesajul secretizat, inaccesibil neavizatilor.

Criptare/cifrare este procedeul de 'ascundere' a unui mesaj in clar in mesajul secretizat.

Decriptare / descifrare este procedeul de regasire a mesajului in clar M din mesajul cifrat C.

D(C)= D(E(M))=M

Observatii :

Decriptarea este operatia inversa criptarii ;

ISO 7498-2 foloseste termenii de cifrare / descifrare, probabil pentru ca primul set de termeni aminteste de morti.

Criptograf este persoana ce se ocupa cu criptografia.

Algoritm criptografic / cifru este fuctia sau functiile matematice utilizate pentru criptare / decriptare ; in general exista daua functii : una pentru criptare (E) si alta pentru decriptare (D).

Cheia criptografica (K) este marimea necesara realizarii criptarii si decriptarii.

Criptosistem este sistemul format din :

Algoritm

Toate mesajele in clar (M)

Toate textele cifrate (C)

Toate cheile (K)

Criptanaliza este stiinta spargerii cifrurilor, deci a obtinerii mesajelor in clar (M) sau a cheii (K) din mesajul cifrat (C).

Criptanalist este persoana care se ocupa cu criptanaliza.

Atac este incercarea / tentativa criptanalitica.

Criptologie este stiinta care se ocupa atat de criptografie cat si de criptanaliza.

Criptolog este persoana care se ocupa cu criptologia.

Stenografia este tehnica ascunderii mesajelor secrete in alte mesaje, in asa fel incat existenta mesajelor secrete sa fie invizibila.

CRIPTOSISTEME si ROLUL ACESTORA

Schema bloc a unui criptosistem este prezentata in fig 3.1

Fig. 3.1- Schema bloc a unui criptosistem

Unde :

A, B- entitatii ce emit, receptioneaza sau manipuleaza informatia ;

E - functia de criptare (cifrare) ;

D - functia de decriptare (descifrare) ;

M - spatiul mesajelor in clar ;

C - spatiul criptogramelor (text cifrat) ;

K - spatiul cheilor ;

Ke - spatiul cheilor de criptare ;

Kd - spatiul cheilor de decriptare ;

Rolul unui Criptosistem

Rolul unui criptosistem este de a preveni sau detecta activitatiile nepermise dintr-un sistem informatic, cum ar fi :

Consultarea neavizata a datelor transmise sau stocate ;

Inserarea de mesaje false ;

Modificarea, stergerea sau distrugerea mesajelor existente ;

Analiza traficului ;

Conectariile neautorizate ;

Indeplinirea acestui rol presupune ca un criptosistem sa realizeze :

Confidentialitatea / secretul / protectia datelor asigura inaccesibilitatea continutului informatiei transmise / stocate pentru un utilizator neavizat

Autentificarea se aplica la :

Entitati si in acest caz se numeste autentificarea entitatilor / identificare ;

Informatie : informatia transmisa / stocata trebuie sa fie autentificata in sensul originii, continutului datelor, timpului de transmisiune / stocare si defineste autentificarea originii datelor / integritatea datelor ;

Semnatura digitala reprezinta autentificarea reciproca a datelor si entitatilor si se refera la faptul ca un utilizator B este sigur ca mesajul receptionat vine de la A prin semnarea mesajelor sale, iar A este sigur ca nimeni nu-i poate atribui un mesaj fals deoarece mesajul transmis de catre el ii poarta semnatura.

Observatie : aceste trei cerinte sunt vitale pentru interactiunea 'sociala' in calculatoare si sunt echivalente cu interactiunile umane fata in fata.

Pe langa cele trei obiective principale anterior enumerate, anumite criptosisteme pot asigura si alte obiective printre care amintim : nerepudierea, autorizarea, validarea, controlul accesului, certificarea, certificarea temporala, marturia, confirmarea, dreptul de proprietate, anonimatul, revocarea.

Obiectivele pe care le poate realiza un criptosistem sunt cuprinse in tabelul 3.1.

Observatii :

Toate aceste obiective exista natural in interactiuniile umane fata in fata ;

Aparitia retelor de calculatoare prin care au loc interactiunile interumane pune o serie de probleme in plus ; hartia se inlocuieste cu discul, firul cu unda radio, scrisul are un format electronic si anume 'biti' cu posibilitatea extrem de usoara de copiere ; utilizatorii se afla la distanta, nu se pot vedea fata in fata si deci se lucreaza in conditii de neincredere ;

Criptografia este chemata astfel sa solutioneze o diversitate extrema de probleme, multe de mare dificultate

|

Nr. Crt. |

Obiectivul |

definirea |

|

|

Confidentialitatea |

Pastrarea secretului pentu neavizati |

||

|

A U T E N T I F I C A R |

Entitatilor / identificare |

Legata de identitatea unei entitati |

|

|

Originii datelor |

Legata de sursa de informatie |

||

|

Integritatii datelor |

Asigura ca informatia nu a fost modificata de surse neautorizate |

||

|

Semnatura |

Mijlocul de a lega informatia de entitate |

||

|

Nerepudierea |

Prevenirea nerecunoasterii unor actiuni comise anterior |

||

|

Autorizarea |

Transferul catre alta entitate a unei imputerniciri oficiale de a fi sau de a face ceva |

||

|

Validarea |

Mijlocul de a permite autorizarea de a folosi sau manipula informatia sau resursele |

||

|

Revocarea |

Retragerea certificatului sau autorizatiei |

||

|

Controlul accesului |

Restrictionarea accesului la resurse pentru entitati privelegiate |

||

|

Certificare |

Informatia de aprobare date de o entitate de incredere |

||

|

Certificare temporala |

Inregistrarea timpului de creere sau existenta a informatiei |

||

|

Marturia |

Verificarea creeri sau existentei unei informatii de catre o entitate diferita decat cea creatoare |

||

|

Confirmarea |

Recunoasterea faptului ca serviciile au fost effectuate |

||

|

Dreptul la proprietate |

Mijlocul de a inzestra o entitate cu dreptul egal de a utiliza sau transfera o sursa la altii |

||

|

Anonimatul |

Ascunderea identitatii unei entitatii implicate intr-un anumit proces |

||

Tabelul 3.1 - Obiectivele unui criptosistem ce realizeaza securitatea informatiei

3.4. Atacuri si modele de securitate in sisteme informatice

3.4.1 Atacuri asupra securitatii sistemelor criptografice

Atacul asupra securitatii unui sistem criptografic defineste orice actiune ce compromite securitatea acelui sistem.

O ilustrare sugestiva a principalelor tipuri de atacuri asupra unui sistem informatic este facuta in figura 3.2

Atacuri active

Fig. 3.2 Ilustrarea principalelro tipuri de atacuri la securitatea unui sistem criptografic

Atacurile criptografice pot fi indreptate impotriva:

- algoritmilor criptografici ;

- tehnicilor utilizate pentru implementarea algoritmilor si protocoalelor ;

- protocoalelor ;

Dupa modul de atacare al unui atacator / intrus / persoana neautorizata / pirat (attacker / introuder / pirat ), aceste atacuri se pot clasifica dupa cum urmeaza:

- atacuri pasive (de interceptie): - de inregistrare a continutului mesajelor ;

- de analiza de trafic ;

- atacuri active: - de intrerupere (atac la disponibilitate) ;

- de modificare (atac la integritate) ;

- de fabricare (atac la autenticitate).

Atacurile pasive sunt atacuri in care intrusul (persoana, calculator, program) doar asculta, monitorizeaza transmisia, deci sunt atacuri de interceptie.Ele pot fi de doua feluri:

- de inregistrare a continutului mesajelor (release of message contents), de exemplu in convorbirile telefonice, in posta electronica, fapt pentru care daca mesajele nu sunt criptate, se violeaza caracterul confidential al comunicatiei;

- de analiza a traficului (traffic analysis): in cazul in care mesajele sunt criptate si nu se poate face rapid criptanaliza, prin analiza traficului se poat afla o serie de date utile criptanalizei precum identitatea partilor ce comunica intre ele, frecventa si lungimea mesajelor.

Caracteristicile atacurilor pasive:

- sunt greu de detectat pentru ca datele nu sunt alterate ;

- masurile ce pot fi luate pentru evitarea acestor atacuri sunt acelea care fac criptanaliza extrem de grea daca nu imposibila ;

- este necesara prevenirea si nu detectia lor.

Atacurile active sunt atacuri in care intrusul are o interventie activa atat in desfasurarea normala a traficului, cat si in configuratia datelor (modificarea datelor, creearea unor date false). Dintre atacurile active amintim:

- intreruperea / refuzul serviciului (denial of service) un bloc functional este distrus sau se inhiba functionarea normala sau managementul facilitatilor de comunicatie; acest tip de atac este un atac la disponibilitate (attack on availability) ;

- modificarea: mesajul initial este intarziat, alterat, reordonat pentru a produce efecte neautorizate ca de exemplu:

/ schimbare de valori in fisiere de date;

/ modificari in program astfel incat acestea va lucra diferit;

/ modificarea continutului mesajelor transmise in retea.

- fabricarea: un neavizat insereaza informatii false in sistem; acest atac este un atac la autenticitate. Din aceasta categorie fac parte si:

/ mascarea (masquerade): o entitate pretinde a fi alta entitate.

Exemplu: secventele de autentificare pot fi capturate si dupa validarea unei autentificari se inlocuiesc, permitand astfel unei entitati sa obtina privilegii pe care nu le are de drept.

/ reluarea (replay) consta in capturarea prin atac pasiv a unei cantitati de informatie si transmiterea sa ulterioara pentru a produce efecte neautorizate.

Din caracteristicile atacurilor active putem mentiona:

* desi pot fi detectate, prevenirea lor este foarte grea, deoarece ar insemna protectie fizica permanenta a intregului sistem.

Atat cifrarea cat si descifrarea sunt controlate de catre una sau mai multe chei criptografice. Exista doua tipuri de sisteme criptografice:

- simetrice (cu cheie secreta) care folosesc aceeasi cheie, atat la cifrarea cat si la descifrarea mesajelor.

- asimetrice (cu chei publice) care folosesc chei distincte de cifrare si descifrare (dar legate una de alta). Una din chei este tinuta secreta si este cunoscuta doar de proprietarul ei. A doua cheie (perechea ei) este facuta publica, de unde si numele de criptografie cu cheie publica.

5.2. Algoritmi criptografici cu cheie secreta

Securitatea criptatii simetrice (cu cheie secreta) depinde de protectia cheii;

managementul acestora este un factor vital in securitatatea datelor si cuprinde urmatoarele aspecte:

* generarea cheilor. Pot fi folosite, cu o tabela de conversie, proceduri manuale (datul cu banul, aruncarea zarurilor), dar numai pentru generarea cheilor master (folosite pentru cifrarea cheilor). Pentru cheile de sesiune sau de terminal sunt necesare proceduri automate, de generare (pseudo) aleatoare, care se pot baza pe amplificatoare de zgomot, functii matematice si diversi parametri (numarul curent al apelurilor sistem, data, ora etc).

* distributia cheilor. Cu privire la transportul cheii secrete, problema este in general rezolvata prin folosirea unei alte chei, numita cheie terminal, pentru a cripta. Cheile de sesiune - generate numai pentru comunicatie - sunt transportate criptat cu cheile terminal care, de asemenea, pot fi protejate (cand sunt memorate) cu alta cheie, numita cheie master.

* memorarea cheilor. Utilizarea algoritmilor simetrici, in cazul a N entitati care doresc sa comunice, implica N(N-1)/2 chei de memorat intr-un mod sigur. In realitate, nu toate legaturile bidirectionale se stabilesc la acelasi timp; este motivul pentru care se utilizeaza cheile se sesiune. Cheile terminal, care cripteaza numai date foarte scurte (chei de sesiune), sunt foarte dificil de atatcat. Cheile publice sunt pastrate in directoare X5000, ca certificate semnate cu o semnatura digitala a Autoritatii de certificare (Certificate Authority).

Intalnim urmatoarele tipuri de sisteme de criptare cu algoritmi cu cheie secreta:

-cifrul DES (DES simplu, DES cu sub-chei independente, DESX, DES generalizat GDES, DES cu cutii S alternative, DES cu cutii S dependente de cheie);

- cifrul IDEA;

- cifrul FEAL;

- cifrul LOKI;

- cifrul RC2.

5.3. Algoritmi criptografici cu cheie publica

Un moment important in evolutia criptografiei moderne l-a constituit crearea, in anul 1976, de catre Whitfield Diffie si Martin Hellman, la Universitatea Stanford din California, a unui principui diferit de acela al cifrarii simetrice. Ei au pus bazele criptografiei asimetrice cu chei publice. In locul unei singure chei secrete, criptografia asimetrica foloseste doua chei diferite, una pentru cifrare, alta pentru descifrare. Deoarece este imposibila deducerea unei chei din cealalta, una din chei este facuta publica, fiind pusa la indemana oricui doreste sa transmita un mesaj cifrat. Doar destinatarul, care detine cea de-a doua cheie, poate descifra si utiliza mesajul. Tehnica cheilor publice poate fi folosita si pentru autentificarea mesajelor prin semnatura digitala, fapt care i-a sporit popularitatea.

Intalnim urmatoarele tipuri de sisteme de criptare cu algoritmi cu cheie publica:

* sisteme de cifrare exponentiala RSA (Rivert-Shamir-Adleman);

* cifrul EL GAMAL (EG);

* standardul DSS da semnatura digitala.

5.4. Utilizarea criptografiei in retea

Putem privi securitatea - securitatea datelor, securitatea comunicatiilor, in general securitatea informatiilor de orice fel - ca un lant. Securitatea intregului sistem este o combinatie puternica de legaturi slabe. Totul trebuie securizat: algoritmii criptografici, protocoalele, programele de administrare etc. Daca, de exemplu, algoritmii sunt puternici, insa sunt probleme cu generatorul de numere aleatoare, orice criptanalist va ataca sistemul pe aceasta cale. Daca nu sunt securizate locatiile de memorie care contin cheia, criptanalistul va sparge sistemul utilizand aceasta slabiciune. In timp ce proiectantul securitatii unui sistem trebuie sa identifice toate caile posibile de atac si sa le asigure, un criptanalist are nevoie doar de o singura slabiciune pentru a patrunde in sistem.

Criptografia este doar o parte a securitatii; ea acopera problematica realizarii securitatii unui sistem, ceea ce este diferit de ceea inseamna realizarea unui sistem securizat. Traditionala imagine a criptografiei ca ''spion'' in tehnologie este destul de departe de realitate. Peste 90% din aplicatiile criptografice utilizate in lume nu protejeaza secrete militare; ele sunt intalnite in banci, plati- TV, taxe de drum, acces la terminale, contoare de electricitate etc. Rolul criptografiei in aceste aplicatii este de a impiedica efectuarea de furturi si inselaciuni in cele mai multe dintre aceste aplicatii s-a utilizat prost criptografia, atacurile reusite neavand insa nimic in comun cu criptanaliza. Chiar si NSA a admis ca marea parte a erorilor aparute in activitatile sale provin din erorile de implementare si nu din algoritmi sau protocoale. In aceste conditii, nu conteaza cat de buna a fost criptografia, atacurile reusite anuland acest lucru si speculand erorile de implementare.

5.5. Criptarea hardware

Pana recent,toti producatorii de criptare isi ofereau produsele sub forma unor cutii ce se atasau unei linii de comunicatii si criptau toate datele de-a lungul liniei. Desi criptarea software devine tot mai dominanta, cea hardware este inca cea mai ceruta in aplicatiile militare sau comerciale de mare importanta. NSA, de exemplu, autorizeaza, doar criptari hardware. Exista si motive pentru aceasta.

Primul este viteza. Criptarea consta dintr-o multime de operatii complicate ce se efectueaza asupra unui sir de biti clar, operatii care trebuie simulate intr-un calculator.Cei doi algoritmi comuni de criptare, DES si RSA, lucreaza ineficient pe procesoare normale. Daca o serie de criptografi si-au facut propriii algoritmi adepti implementarilor software, hardware-ul specializat castiga prin viteza.

In plus, criptarea este adesea o sarcina complexa. Introducerea in procesor a acestor operatii este ineficienta. Sistemul va fi mult mai rapid decat operatiile de acest gen se fac de catre un chip sau procesor dedicat.

Un al doilea motiv este securitatea. Un algoritm de criptare ce lucreaza pe un calculator obisnuit nu are protectie fizica. Dispozitivele de criptare hardware sunt incapsulate, iar protectia se poate face destul de usor. Chip-urile VLSI dedicate pot fi tratate chimic, astfel incat orice incercare de patrundere poate distruge chip-ul.

IBM a dezvoltat un sistem criptografic de criptare a datelor a comunicatiilor pentru maiframe-uri, ce include module inviolabile care pastreaza cheile.

Radiatia electromagnetica poate uneori arata ce este in interiorul unei piese a unui echipament electronic. Dispozitivele de criptare pot fi ecranate, astfel incat sa ofere informatii la o astfel de incarcare. Calculatoarele obisnuite pot fi ecranate la fel de bine, insa este o problema mult mai complexa (programul este cunoscut sub numele de TEMPEST). Motivul final este usurinta in instalare. Se poate dori ca secretizarea sa fie facuta pentru conversatiile telefonice, transmisiile de fax sau pentru legaturi de date.

Chiar daca datele criptate vin de la un calculator, este mai usor de instalat un dispozitiv specializat, decat sa se modifice sistemul software al calculatorului.Criptarea trebuie sa fie invizibila; ea nu trebuie sa fie accesibila utilizatorului. Singura cale de a face acest lucru software este de a scrie criptarea in sistemul de operare, ceea ce nu este usor. Pe de alta parte, chiar si unui calculator slab i se poate atasa un dispozitiv de criptare, intre el si modem-ul de comunicatie.

Cele trei lucruri de baza ale criptarii hardware oferite pe piata sunt: module de criptare (care realizeaza operatii de genul verificarea parolei sau administrare de chei pentru banci), dispozitive dedicate de criptare pentru legaturi de comunicatie si placi atasate de calculatorul personal.

Exista diferente majore intre dispozitive proiectate pentru criptare sincrona sau asincrona.Un dispozitiv nu va accepta niciodata o viteza a datelor mai mare decat cea pentru care a fost proiectat. In aceasta familie de dispozitive exista o serie de incompatibilitati. Problema principala este daca exista compatibilitate intre necesitatile particulare ale propriei aplicatii si caracteristicile principale ale dispozitivului de criptare oferit.

5.5.1. Criptarea software

Orice algoritm de criptare poate fi implementat software. Dezavantajele constau in viteza, cost si usurinta in folosire si in efectuarea de upgrade-uri. Programele criptografice pot fi copiate foarte usor si instalate pe orice masina si procesoarele de texte.

Programele de criptare software sunt foarte populare si sunt valabile pentru majoritatea sistemelor. Ele sunt destinate sa protejeze fisiere individuale. Utilizatorul, in general, cripteaza si descripteaza fisiere. Este important ca schema de administrare a cheilor sa fie sigura. Cheile nu trebuie pastrate oriunde pe disc. Textele clare ce se cripteaza trebuie, de asemenea, sterse dupa efectuarea operatiei.

4.1.3. Semnatura digitala

Semnatura digitala reprezinta un atribut al unui utilizator sau proces, fiind folosita pentru recunoasterea acestuia. Fie B un receptor de mesaj semnat de A. Semnatura lui A trebuie sa satisfaca urmatoarele proprietati:

/ B sa fie capabil sa valideze semnatura lui A;

/ sa fie imposibil pentru orcine, inclusiv B, ss falsifice semnatura lui A;

/ in cazul in care A nu recunoaste semnarea unui mesaj M, trebuie sa existe un judecator care sa poata reyolva disputa dintre A si B.

Semnatura digitala rezolva atat problema autentificarii emitatorului, cat si pe cea a autentificarii datelor. Sistemele de autentificare cu chei publice permit o implementare simpla a semnaturilor digitale. Deoarece este detinuta doar de A, transformarea DA poate servi ca semnatura digitala pentru A. Receptorul B al mesajului M semnat (transformat prin DA) este sigur atat de autenticitatea emitatorului, cat si de aceea a datelor. Deoarece transformarea inversa este publica, receptorul B va putea valida semnatura. Procesele se desfasoara astfel:

* A semneaza pe M calculand S = DA(M);

* B valideaza semnatura lui A, verificand daca EA(S) = M;

* Un ''judecator'' rezolva eventuala disputa dintre A si B controland daca EA(S) conduce la M, in aceeasi maniera ca si B.

Pentru crearea si utilizarea unei semnaturi digitale se parcurg urmatorii pasi (KAE099):

1. Crearea perechii de cheia publica si cheie privata pentru expeditorul A.

2. Trimiterea cheii publice catre receptorul B.

3. Expeditorul A creeaza un mesaj pentru destinatarul B si foloseste documentul ca data de intrare pentru functia ''hash''

4. Expeditorul cripteaza rezultatul prelucrarii documentului cu functia hash cu cheia proprie. Rezultatul este semnatura digitala. Functionarea schematica este exemplificata in figura urmatoare (figura 48)

Mesajul este trimis la destinatie insotit de semnatura digitala. Semnatura digitala trebuie sa asiste ca aceasta este trimis de cel care pretinde.

5. Destinatarul va separa mesajul original de semnatura digitala.

6. Semnatura digitala este descriptata cu ajutorul cu ajutorul cheii publice a expeditorului.

7. Documentului original i se aplica aceeasi functie hash ca la expeditie.

8. Se compara daca cele doua rezultate, de la descriptarea semnaturii digitale cu cheia publica si de la aplicarea functiei hash mesajului, sunt identice. Daca se confirma atunci mesajul este trimis de cel care pretinde . Utilizarea semnaturii digitale este exemplificata in figura urmatoare (figura 49)

Fig.48. Crearea unei semnaturi digitale

Fig. 49. Utilizarea semnaturii digitale

Semnatura digitala nu confera confidentialitate continutului mesajului. Ea doar autentifica ca expeditorul este cel care pretinde ca este. Semnatura digitala este diferita de semnatura electronica. Semnatura digitala reprezinta o prelucrare a unui mesaj, in timp ce semnatura electronica este o reprezentare electronica a semnaturii clasice.

4.3. Folosirea dispozitivelor firewall

Implementarea unui sistem firewall reprezinta masura de securitate cea mai avansata care poate fi implementata. Un firewall este considerat ca fiind prima linie de protejare a informatiilor private.

Termenul de firewall (zid de foc) este folosit pentru prima data la inceputul anilor 1700 de catre muncitorii forestrieri pentru a proteja padurile de propagarea incendiilor. Acestia efectuau o degajare in masa copacilor si in acest fel focul nu mai putea sa se propage.

Fig. 60 Modul de actiune al unui dispozitiv firewall

Acelasi termen este folosit in industrie, in constructia de locuinte, hale industriale, depozite si este folosit si in industria IT&C.

Un firewall este un sistem folosit pentru implementarea politicii de control a accesului intr-o organizatie sau intre organizatii (BLACOO). Acesta va proteja un calculator sau o retea impotriva accesului neautorizat.

Firewall-ul va crea un singur punct de legatura cu o retea care va putea sa fie nesigura. In acest fel se vor concentra toate resursele spre apararea acelui punct de trecere (gateway).

Un firewall este constituit este constituit dintr-un calculator sau din mai multe calculatoare, impreuna cu programele asociate, care vor asigura politica de control a accesului.

Firewall-ul va permite sau va interzice traficul dintr-o parte in alta a sa. Traficul care poate sa treaca sau sa nu treaca prin firewall poate fi intre doua sau mai multe retele sau intre doua sau mai multe calculatoare.

Firewall-ul va putea sa separe traficul dintre diferitele compartimente ale firmei sau sa separe traficul din interiorul firmei de Internet. Un singur dispozitiv firewall poate fi folosit pentru a crea partitii logice la nivelul firmei. In aceasta situatie se impune ca tot traficul, inclusiv cel de Internet, sa treaca printr-un singur server. De regula, acel server este serverul central (figura 60)

Politica de securitate poate fi implementat cu ajutorul firewall-ului folosid una dintre cele dou metode fundamentale:

ce nu este in mod expres specificat ca fiind permis sau interzis;

ce nu este in mod expres specificat ca fiind interzis sau permis.

Prima strategie este cea mai sigura, aceasta asigurand doar trecerea pachetelor care sunt specificate. A doua strategie este mai permisiva, dar si mai nesigura.

Protectiile asigurate de un firewall sunt urmatoarele:

protejarea impotriva serviciilor si protocoalelor nesigure;

protejarea informatiilor despre utilizatori prin ascunderea adreselor de retea;

creeaza fisiere jurnal care vor asigura auditarea retelei;

permite avertizarea in cazul unor tentative de intruziune;

in cazul in care sunt mai multe dispozitive firewall intr-o retea care are acces la Internet, se poate permite o evidenta centralizata a retelei fara exterior.

Un firewall nu poate sa faca fata urmatoarelor tipuri de atacuri:

provenite din interiorul firmei.Un angajat din firma va putea sa atace reteaua locala cunoscand caracteristicile acesteia;

anumite categorii de virusi, cai Troieni, Backdoors;

dezvaluiri de conturi si parole prin metoda ''social engineering'';

atacuri folosind conexiuni prin modem. O conexiune modem este bidirectionala, lucru care usureaza mult munca unui hacker.

4.3.2. Tipuri de dispozitive firewall

Pe piata exista mai multe variante de dispozitive firewall comerciale. In esenta acestea se pot clasifica in dispozitive firewall (PRBY02):

de nivel retea;

de aplicatie;

hibride.

In literatura de specialitate aceste tehnologii mai sunt cunoscute si sub numele de filtrarea pachetelor (pachet filters), porti de aplicatii (application gateways) si inspectarea completa a pachetelor (stateful pachet inspection).

Dispozitivele firewall de nivel retea sau cu filtrarea pechetelor folosesc ca componenta hardware router-ele. Regulile referitoare la acces vor fi definite la nivel router.

In functie de politica implementata de firewall, unele pachete (numite si datagrame) vor fi admise, iar altele vor fi respinse in functie de setul de reguli codificate de software-ul care ruleaza pe firewall (figura 61)

Fig. 61. Dispozitivele firewall de nivel de retea

Filtrarea se va face tinand cont de urmatoarele criterii:

adresa IP a sursei;

adresa IP a destinatiei;

numarul portului TCP sau UDP al sursei;

numarul portului TCP sau UDP al destinatiei;

identificatorul de protocol care se gaseste rezident in header-ul IP.

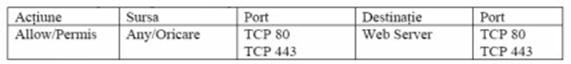

Un exemplu de regula firewall poate fi urmatorul:

Nu toate router-ele pot sa filtreze anumite porturi, desi majoritatea fac acest lucru. Untori aceasta filtrare este dependenta de sistemul de operare care ruleaza pe router.

Dispozitivele firewall de nivel aplicatie folosesc tehnica de substituire sau intermediare a aplicatiilor sau proxy (application proxy firewall), denumit uneori si poarta de aplicatie (application gateway). Acest tip de firewall are functionarea diferita fata de tipul bazat pe router si filtrarea pe pachete. Portile de aplicatie sunt bazate pe componente software. Incercarea de conexiune de la distanta a unui utilizator va fi blocata si se vor examina diferitele campuri ale cererii. Daca se indeplinesc un set de reguli predefinite, poarta creeaza o punte (bridge) intre gazda de la distanta si cea interna. Intr-o schema care foloseste o aplicatie gateway, pachetele IP nu sunt transferate mai departe in reteaua interna, ci sunt translatate avand poarta ca interpretor. Aceasta configuratie mai este denumita si configuratie cu intermediar (man-in-the-middle configuration) (figura 62).

Fig. 62 Dispozitivele firewall de nivel aplicatie

Avantajul modelului proxy, cu poarta de aplicatie, este lipsa transferului de pachete IP (forwarding). Avantajul important este acela ca pe conexiunea astfel intermediata se pot folosi mai multe tipuri de controale. Un alt avantaj este acela ca astfel de instrumente ofera optiuni si posibilitati de inregistrare foarte avansate ale traficului.

Dezavantajul modelului proxy se reflecta in viteza retelei. Deoarece fiecare conexiune si tot traficul de pachete sunt acceptate, negociate, translatate si transmise mai departe, aceasta implementare poate fi mai lenta decat filtrarea de pachete bazata pe router.

Un transfer de IP (IP forwarding) poate fi periculos deoarece permite unui cracker experimentat sa aiba acces la statiile de lucru din reteaua interna a firmei.

Un alt dezavantaj al acestei cheme este acela ca pentru aplicarea tuturor regulilor de filtrare pe un singur firewall va putea sa genereze o incetinire a traficului si va presupune o munca laborioasa pentru implementare.Din aceasta cauza, trebuie creat un proxy (intermediar) pentru fiecare serviciu de retea. Aceasta presupune existenta existenta unui proxy pentru FTP, pentru Telnet, pentru HTTP etc. De aceea se prefera ca uneori sa fie mai mult un firewall care sa imparta si sa preia o parte din sarcinile primului.

Dispozitivele firewall hibride combina functii de la dispozitivele firewall de nivel retea cu cele de la dispozitivele firewall de nivel aplicatie. Acestea functioneaza ca un firewall care va monitoriza sesiunea si informatiile despre aceasta, va filtra pachetele, dar nu este un proxy. Informatiile despre sesiune vor include IP-ul sursei si al destinatiei, informatii despre porturi si un jurnal al autentificarilor. Firewall-urile hibride asigura o securitate foarte buna. Sunt ai rapide ca firewall-urile de aplicatie, dar mai lente decat firewall-urile bazate pe filtrarea pachetelor.

O comparatie intre modul de functionare al celor trei modele de firewall-uri folosind modelul de retea OSI este exemplificata in tabelul urmator (tabelul 21) (PRBY02)

Tabelul 21. Actiunea tipurilor de firewall asupra nivelurilor de retea OSI.

|

Firewall de nivel retea |

Firewall de aplicatie |

Firewall hibrid |

|

Nivel OSI |

Nivel OSI |

Nivel OSI |

|

Aplicatie |

Aplicatie |

Aplicatie |

|

Prezentare |

Prezentare |

prezentare |

|

Sesiune |

Sesiune |

Sesiune |

|

Transport |

Transport |

Transport |

|

Retea |

Retea |

Retea |

|

Legaturi de date |

Legaturi de date |

Legaturi de date |

|

Fizic |

Fizic |

fizic |

Ca metoda de securizare a retelei interne impotriva atacurilor din exterior majoritatea dispozitivelor firewall se folosesc translarea adreselor de retea (NAT) (SECU02). Aceasta presupune ascunderea indentitatii (IP locale) a calculatoarelor locale pentru reteaua publica. Sistemele de operare Windows 2000/2003 Server, XP, Linux si majoritatea sistemelor de operare UNIX moderne dispun de aceasta facilitate. Windows NT nu beneficiaza de aceasta facilitate.

NAT ascunde adresele IP locale prin converitirea lor la adresele firewall.In Internet tot traficul care provine de la calculatoarele retelei locale va fi vazut ca provine de la un singur calculator/server al carui IP va fi singurul cunoscut. Un atacator nu va putea vedea decat IP-ul dispozitivului NAT si nu pe cele interne.

Translarea adreselor permite de ademenea folosirea oricarui IP in reteaua locala, chiar daca acestea sunt folosite oriunde altundeva in Internet. Singurele probleme pot sa apara atunci cand se acceseaza din Internet o locatie care are acelasi IP cu cel al calculatorului local.Din aceasta cauza, este de preferat sa se foloseasca pentru calculatoarele din reteaua locala IP-urile rezervate 192.168.0.0 sau 10.0.0.0. Aceste clase nu se regasesc in adresele de host-uri din Internet.

NAT permite si multiplexarea unei singure adrese IP publice catre toata reteaua locala.Acest lucru este benefic pentru firmele mici deoarece fara aceasta multiplexare posibilitatile de adresare sunt relativ reduse.

Translarea adreselor are si dezavantaje. Unul dintre ele este acela in care un administrator al retelei interne vrea sa se conecteze din afara la un calculator local in vederea depanarii. Sau situatia in care se doreste aflarea IP-ului unui calculator local de la care s-a trimis un mesaj senzitiv catre exterior. NAT tine la distanta atacatorii, dar la fel de bine limiteaza accesul din afara al utilizatorilor legitimi (administratori) la resursele retelei interne in vederea depanarii. Dispozitivele NAT moderne au implementata optiunea de port-forwarding care permite accesul utilizatorilor legitimi la reteaua interna.

Modul de functionare al unui proces NAT este exemplificat in figura 63.

Fig. 63 Functionarea unui proces NAT

4.4. Scanere de vulnerabilitate

4.4.1. Tipuri de scanere

Un scaner este o componenta software care va analiza o retea si va detecta eventualele slabiciuni ale acesteia, precum si golurile de securitate. Un scaner va lansa atacuri secventiale asupra calculatoarelor din retea. De aceasta data, atacul nu este unul malitios. Daca un atac a fost insotit de succes, atunci scanerul va crea o nota intr+un raport si apoi va continua procesul. La sfarsitul procesului de scanare se va afisa un raport referitor la actiunile scanerului si la calculatoarele vulnerabile. Acest raport va putea fi folosit pentru a intelege care calculator din retea are nevoie de o mare atentie pentru a imbunatati securitatea a lui si a intregii retele.

Desi actiunea unui scaner este insotita de termeni ca gol de securitate etc., succes (al atacului), vulnerabilitate, de aceasta data acesti termeni au o cu totul alta conotatie. Sa nu uitam ca aceasta scanare este folosita nu pentru initierea unui atac, ci tocmai pentru ca atacurile maltioase sa nu poata fi incununate de succes.

Un gol de securitate nu va fi exploatat, cum fac hackerii, ci va fi umplut cu ajutorul patch-urilor, al fix-urilor sau prin modificarea configuratiei.

Atacul va fi executat doar pentru a se determina vulnerabilitatii si nu pentru a le exploata.

Succesul unui atac nu va fi o victorie ca in cazul unui atac real, ci va fi un motiv de ingrijorare si un obiectiv.

Vulnerabilitatea zero sau redusa va reprezenta de aceasta data un lucru bun. O vulnerabilitate ridicata va reprezenta un motiv de ingrijorare care va necesita masuri urgente.

Majoritatea scanerelor testeaza calculatorul-gazda si informeaza asupra serviciilor de retea care functioneaza pe acel calculator. In plus, un scaner va spune si unde acele servicii sunt susceptibile de o vulnerabilitate cunoscuta sau sunt gresit configurate.

De exemplu, pentru o arhitectura Windows, testele care se vor efecuta sunt urmatoarele:

scanarea porturilor de retea care utilizeaza UDP;

scanarea porturilor de retea care utilizeaza pachete TCP SYN, ACK, FIN;

scanarea lui Network Neighborhood;

testarea vulnerabilitatilor DNS si SNMP;

scanarea pentru detectarea cailor troieni si a backdoors-urilor cunoscute;

Server Message Block Querzing;

testarea Active Services;

verificarea protocoalelor de transport si sesiune;

posibilitatea de a stabili sesiunile NULL IPCS locale;

verificarea Service pack si Hotfix;

verificarea optiunilor share (Admin(S));

verificarea abilitatilor de querry registry;

verificarea vulnerabilitatilor cunoscute URL si CGI;

verificarea vulnerabilitatilor cunoscute la atacuri DoS;

verificarea vulnerabilitatilor MS SQL Server;

testarea vulnerabilitatilor SMTP, FTP, POP3.

Tipurile cele mai cunoscute de scanere sunt:

scanere de retea (network-based scanners)

scanere de statie (host-based scanners)

scanere de porturi (port scanners).

Scanerele de retea sunt unelte care lanseaza dintr-o locatie centrala ''atacuri'' asupra retelei in vederea testarii vulnerabilitatiilor. O concola centrala va fi folosita pentru maparea intregii retele si pentru trimiterea de pachete catre calculatoarele care vor fi scanate pentru a culege informatii. De la aceasta consola se vor directiona diferitele ''atacuri'' care vor scana un anume calculator din retea.

Scanerele de retea sunt usor de implementat si de utilizat. Programul de scanare va fi incarcat pe un calculator din retea si de aici se va testa reteaua (figura 64)

Scanerele de retea au si neajunsuri. Printre acestea se pot enumera:

incetinesc traficul in retea. Un scaner de retea va putea sa foloseasca pentru lansarea ''atacurilor'' foarte multa banda;

pot duce la blocarea unor calculatoare. Anumite teste pot sa blocheze calculatoarele supuse procesului de scanare;

durata de timp pentru efecutarea unei operatii de scanare de scanare poate sa fie considerabila si poate folosi resurse mari din retea;

actiunea de scanare va putea sa fie folosita de alte persoane (hackeri sau angajati rauvoitori) pentru descoperirea vulnerabilitatilor retelei.

Scanerele de statie difera de scanerele de retea in primul rand pentru arhitectura.Pachetele de testare de la consola vor fi trimise catre un calculator din retea si nu catre toata reteaua (figura 65). Tot traficul de desfasoara intre aceste doua puncte. A doua diferenta este aceea ca actiunea de testare se face pentru testarea unei configurari locale defectuoase fara sa se incerce exploatarea unor goluri de securitate.

Scanerele de statie au cateva avantaje in fata scanerelor de retea. Unul dintre avantaje este acela ca traficul din retea e sensibil diminuat, tinta nefiind reteau, ci numai un calculator din retea. Din aceasta cauza, un scaner de statie este de preferat in locul unuia de retea deoarece nu foloseste resurse mari de retea in care ar avea repercusiuni asupra traficului prin scaderea acestuia. Calculatoarele testate nu mai sunt in pericol de a cadea, ca la un atac cu scaner de retea, deoarece se testeaza doar vulnerabilitatea si nu posibilitatea de exploatare a acesteia.

Scanerul de statie nu va mai putea fi folosit de o alta persoana pentru scanarea retelei deoarece scanarea de la consola la calculatorul supus testului se face pe un canal securizat care nu poate fi folosit decat de o singura persoana.

Scanerele de porturi reprezinta o categorie aparte de scanere folosite pentru maparea calculatoarelor din retea si testarea porturilor pe care acestea le folosesc. Un port este o adresa a calculatorului folosita pentru comunicare. Oricare din cele peste 10.000 de posibile porturi pot fi folosite, daca sunt deschise, pentru initierea unui atac (figura 66).

Multitudinea de scanere existente ca programe gratuite in Internet face ca acestea sa constituie un pericol la adresa calculatoarelor din reteaua firmei. Chiar daca nu au succes in descoperirea golurilor de securitate, un scaner ingreuneaza traficul in retea atunci cand este in lucru. Acesta poate sa fie unul din semnalele ca se face o scanare a retelei locale.

4.5.1. Modalitati de control al accesului

Un proces de asigurare complet a securitatii presupune protectia, detectarea si raspunsul la atacuri. Detectarea intrusilor reprezinta miezul problemei pentru a monitoriza calculatorul sau reteaua de calculatoarele in vederea detectarii golurilor de securitate, a hackerilor si a abuzurilor angajatilor. Majoritatea detectoarelor de intruziune au in componenta si mecanisme de limitare a pierderilor.

Mecanismele folosite pentru interzicerea accesului persoanelor neautorizate la datele stocate in calculator poarta denumirea de functii de control al acesului.

Pana unde trebuie mers insa cu limitarea si controlul accesului? Limitarea excesiva de acces a clientului la anumite informatii poate sa nu fie benefica in afaceri. Masurile de securitate excesive impuse partenerilor de afaceri s-ar putea sa fie suparatoare pentru acestia.Accesul la anumite date, restrictionat de o multime de parole de acces, va putea sa fie enervant pentru partenerul de afaceri care poate in final sa renunte.

Paradoxul securitatii este acela ca poti avea o securitate excesiva in detrimentul afacerilor sau o securitate rezonabila si afacerile sa fie prospere. Adica ''Cine nu risca,nu castiga''. Trebuie gastita o cale de mijloc intre circulatia libera a informatiilor si nevoia de securitate.

Accesul la informatiile stocate intr-un calculator reprezinta un risc de luat in seama, dar dezvaluirea informatiilor catre un competitor in afaceri poate avea efecte dezastruoase asupra firmei. In functie de cat de multe si de caracterul datelor intrate in posesia competiorului, se poate ajunge chiar in situatii de blocare a activitatilor pentru o perioada de timp sau chiar faliment. Acesta este principalul motiv pentru care firmele trebuie sa se preocupe de securitatea datelor din propriile calculatoare.

Atunci cand se pune problema asigurarii securitatii, oricine se gandeste ca prima masura este asigurarea unui control al accesului. Si pe buna dreptate. Controlul accesului reprezinta o serie de masuri menite sa interzica accesul persoanelor neautorizate la date.

Controlul accesului la date se va face prin luarea de masuri administrative si masuri hardware.

Masurile administrative vor presupune montarea unor serii de dispozitive fizice menite sa limiteze si sa supravegheze accesul intr-o anumita zona.

Aceste dispozitive pot fi:

perimetre de protectie;

chei de acces in anumite zone;

carduri pentru acces la anumite zone;

alte modalitati de restrictionare;

modalitati de supraveghere.

Perimetrele de protectie sunt constituite de gruparea calculatoarelor in anumite zone unde accesul sa poata fi supravegheat. Aceste perimetre pot fi anumite cladiri sau, intr-o anumita cladire, anumite birouri. In anumite situatii, cand o anumita incapere are o suprafata foarte mare, se folosesc pereti despartitori.

Accesul in anumite incaperi se va putea face doar daca peroana respectiva are cheia sau cardul care sa-i permita accesul in acea zona.

La categoria alte modalitati de restrictionare pot fi incluse modalitatile biometrice de control. Cele mai folosite modalitati de identificare a unei persoane sunt:

semnatura;

amprenta digitala;

amprenta palmara;

scanarea retinei;

timbrul vocal;

modul de testare.

Controlul accesul la datele din calculatoarele trebuie sa se faca numai dupa ce se parcurg urmatoarele etape (figura 68)

identificare;

autentificare;

autorizare.

Fig. 68 Controlul accesului

O data ajuns in fata calculatorului, utilizatorul trebuie sa se identifice. Aceasta va presupune tastarea unui cont de identificare si a unei parole. Pe baza unui mecanism de autentificare existent pe calculator se va confirma sau se va infirma veridicitatea celor tastate anterior. Daca aceasta etapa este trecuta cu bine, atunci se primeste o autorizare care-i va permite utilizatorului sa acceseze resursele calculatorului sau ale retelei. Acesta este de fapt un mecanism de control al accesului.

Termenii de autentificare si identificare sunt strans folositi in literatura de specialitate. Identificarea si autentificarea unui utilizator nu trebuie lasata numai pe seama unui cont si a unei parole. Firmele trebuie sa se concentreze foarte atent aspra metodelor de identificare si autentificare. Exista doua cazuri care impun ca acest lucru sa fie facut temeinic:

senzitivitatea crescuta a anumitor date;

lucrul din afara

Unele date din calculator pot fi de o foarte mare importanta pentru firma, dar de o si mai mare importanta pentru concurenta. Simpla identificare si autentificare nu sunt sufficiente.

Unele firme folosesc ca modalitate de lucru cu angajatii lucrul de acasa. Pentru acesta folosesc Internetul. Ori, un simplu cont si o parola trimise in Internet devin vulnerabile.

Acesta este doar un exemplu care impune folosirea unor tehnologii performante de autentificare.Se folosesc cu precadere patru tipuri de tehnologii:

Kerberos;

token-uri;

biometrica;

certificate;

smart carburi.

Tehnologia Kerberos se

foloseste atunci cand contul si parola sunt trimise in retea

si in acest fel pot devesi vulnerabile, putand sa fie folosite de o

alta parte care sa se substituie posesorul legal. De asemenea,

tehnologia rezolva situatia in care un utilizator poate avea acces la

mai multe calculatoare si sa nu fie nevoit de fiecare data cand

reacceseaza un calculator sa introduca contul si parola. Aceasta tehnologie a fost

dezvoltata de catre Masschusetts Institute of Technology (MIT), care

foloseste algoritmi de criptare si autentificare Data Encrzption

Standard (DES). Versiunea

Tehnologia Kerberos se bazeaza pe conceptul de a treia parte de incredere care permite o verificare sigura a utilizatorului si serviciillor. Aceasta a treia parte poarta denumirea de Sever de Autentificare (Authentification Server) sau Centru de Distributie a Cheilor (Key Distribution Center - KDC). Prima operatie efectuata de Kerberos este de a verifica daca utilizatorii si serviciile pe care acestia le folosesc sunt cei care pretind a fi. Pentru a realizza aceasta KDC trimite catre utilizatori un ''tichet'' care va fi folosit de catre utilizator.

Initial se creeaza o cheie de legatura intre client si KDC, numita kclient si o alta cheie intre KDC si serverul de aplicatii, numita kserver (figura 69) .

Fig. 69 Grupul de chei Kerberos

Cand un client vrea sa creeze o asociere

pe un server de aplicatii, clientul foloseste o cerere de autentificare si raspuns pentru a obtine un ticket si o

cheie de sesiune de

Fig. 70 Autentificarea Kerberos

Pasii sunt urmatorii:

Pasul 1. Clientul trimite o cerere de autentificare catre KDC. Aceasta cerere contine urmatoarele informatii:

declararea identitatii;

numele serverului de aplicatii;

cerere de validitate in timp pentru ticket;

un numar aleator folosit pentru autentificare.

Pasul 2. KDC verifica drepturile de acces ale clientului si creeaza o autentificare de raspuns.

Pasul 3. KDC trimite raspunsul de autentificare catre client. Acesta contine urmatoarele informatii:

cheia de sesiune, Ksession;

timpul de expirare al cheii;

un numar aleatoriu folosit pentru autentificare;

numele serverului de aplicatie;

alte informatii.

Pasul 4. Cand clientul primeste raspunsul de autentificare, clientul introduce numele de utilizator pentru a obtine parola, Kclient, folosita pentru a decripta cheia de sesiune de lucru Ksession.

O data obtinute acesteia, clientul este abilitat sa comunice cu severul de aplicatii. Acest lucru se va face conform figurii urmatoare (figura71).

Fig. 71 Cererea si raspunsul la aplicatie

Pasii sunt urmatorii:

Pasul 1. Clientul va trimite catre server doua informatii importante:

Kerberos ticket;

Un Autentificator, care contine:

timpul curent;

suma de control;

cheie de criptare optionala.

Acestea sunt criptate cu cheia de sesiune, Ksession, cu ajutorul ticket-ului.

Pasul 2. La primirea cererii de aplicatie, serverul decripteaza ticket-ul cu ajutorul cheii de server, Kserver, extrage cheia de sesiune, K session, si foloseste cheia de sesiune pentru a decripta Autentificatorul.